1. Sistemas de detección y prevención de intrusiones (IDS/IPS)

Contenidos

- Conceptos generales de gestión de incidentes, detección de intrusiones y su prevención

- Identificación y caracterización de los datos de funcionamiento del sistema

- Arquitecturas más frecuentes de los sistemas de detección de intrusos

- Relación de los distintos tipos de IDS/IPS por ubicación y funcionalidad

- Criterios de seguridad para el establecimiento de la ubicación de los IDS/IPS

Conceptos generales de gestión de incidentes, detección de intrusiones y su prevención

Identificación y caracterización de los datos de funcionamiento del sistema

Arquitecturas más frecuentes de los sistemas de detección de intrusos

IDS

Definición de IDS

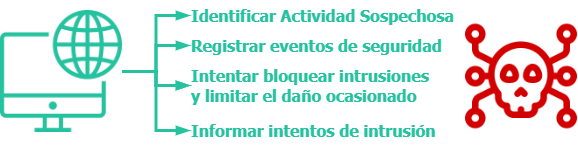

Un IDS es un dispositivo de hardware o aplicación de software que usa firmas de intrusión conocidas para detectar y analizar el tráfico de red entrante y saliente en busca de actividades anormales. un IDS puede detectar al momento un ataque cibernético o una intrusión en la red, por lo general no tienen la capacidad de detener el ataque. Se puede comparar a una alarma digital que alerta de un peligro pero no hace para mitigarlo.

Esta monitorización se realiza a través de:

- La comparación de archivos del sistema contra firmas de malware

- Procesos de escaneo que detectan signos de patrones maliciosos

- Monitoreo del comportamiento del usuario para detectar intenciones maliciosas

- Monitoreo de configuraciones y configuraciones del sistema

- Monitoreo del tráfico de red entrante y saliente de los dispositivos.

Cuando se detecta una violación de la política de seguridad, un virus o un error de configuración, un IDS puede expulsar a un usuario infractor de la red y enviar una alerta al personal de seguridad. Sin embargo, un IDS tiene inconvenientes inherentes, como la imposibilidad de detectar amenazas recientemente descubiertas 0 Day debido a su dependencia de firmas de intrusión previamente conocidas y la incapacidad de detectar ataques entrantes.

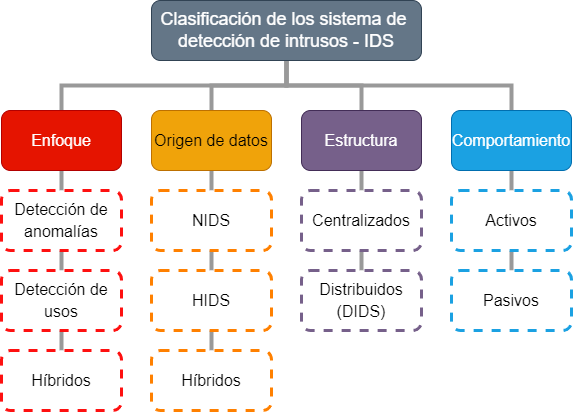

Tipos de IDS

Sistema de detección de intrusos en la red (NIDS): NIDS supervisa el flujo de tráfico que entra y sale de los dispositivos, lo compara con ataques conocidos y señala las sospechas.

Sistema de detección de intrusos basado en host (HIDS): Supervisa y ejecuta archivos importantes en dispositivos independientes (hosts) para paquetes de datos entrantes y salientes y compara las instantáneas actuales con las tomadas anteriormente para comprobar si se han eliminado o modificado.

Metodologías de detección

Normalmente se utilizan tres metodologías de detección por parte de los IDS para detectar incidentes:

- La detección basada en firmas compara las firmas con los eventos observados para identificar posibles incidentes. Se trata del método de detección más sencillo, ya que compara únicamente la unidad de actividad actual (como un paquete o una entrada de registro con una lista de firmas) mediante operaciones de comparación de cadenas.

- La detección basada en anomalías compara las definiciones de lo que se considera actividad normal con los eventos observados para identificar desviaciones significativas. Este método de detección puede ser muy eficaz para detectar amenazas desconocidas hasta ahora.

- El análisis de estados del protocolo compara perfiles predeterminados de definiciones generalmente aceptadas para la actividad benigna del protocolo para cada estado del protocolo con eventos ya observados con el fin de identificar desviaciones.

IPS

¿Qué es un IPS?

Un IPS, complementa a las funciones de los IDS, llevando a cabo una inspección proactiva del tráfico entrante para detectar y eliminar solicitudes maliciosas. Para proteger las aplicaciones, una configuración típica de IPS utiliza firewalls de aplicaciones web y soluciones de filtrado de tráfico.

El IPS es capaz de evitar ataques mediante la eliminación de paquetes maliciosos, bloqueando direcciones IP ofensivas y alertando al personal de seguridad sobre posibles amenazas. Este sistema utiliza una base de datos preexistente para el reconocimiento de firmas y puede programarse para reconocer ataques basados en el tráfico y anomalías de comportamiento.

A pesar de su efectividad en la detección de vectores de ataque conocidos, algunos sistemas IPS tienen limitaciones debido a su dependencia excesiva de reglas predefinidas, lo que los hace susceptibles a falsos positivos.

Posibles ataques detectados y prevenidos por IPS

- Suplantación del Protocolo de Resolución de Direcciones (ARP): Este ataque redirige el tráfico de un sistema legítimo al atacante. Los mensajes ARP falsos enviados por un atacante crean un vínculo entre la dirección MAC del atacante y la dirección IP de un sistema atacado.

- Desbordamiento del búfer: Este ataque utiliza vulnerabilidades en el desbordamiento del búfer para sobrescribir la memoria y corromper la ejecución de una aplicación.

- Denegación de servicio distribuida (DDoS): Un ataque DDoS es una inundación masiva de tráfico desde ordenadores distribuidos con la intención de saturar un sistema haciéndolo no disponible para peticiones legítimas.

- Fragmentación IP: Este ataque explota los mecanismos de fragmentación de datagramas confundiendo al sistema objetivo sobre cómo reensamblar los datagramas TCP/UDP.

- Huellas digitales del sistema operativo (SO): Estos ataques aprovechan las vulnerabilidades del sistema operativo.

- Ping de la muerte: Utilizando un comando ping, un atacante envía paquetes sobredimensionados o malformados que bloquean un sistema.

- Escaneo de puertos: Se trata de un ataque a un puerto, buscando un puerto abierto y desprotegido para explotarlo.

- Sondas de bloque de mensajes de servidor (SMB): Se trata de una captura de peticiones de autenticación del protocolo SMB para retransmitirlas al host del atacante.

- Smurf: Se trata de un ataque DDoS que utiliza paquetes del Protocolo de Mensajes de Control de Internet (ICMP) para saturar un sistema.

- Evasión de Capa de Conexión Segura (SSL): Se aprovecha del cifrado SSL y de la seguridad de la capa de transporte (TLS) para ocultar contenido malicioso con el fin de evitar su detección y burlar la seguridad de la red.

- Inundación SYN: En este ataque, un volumen considerable de paquetes SYN (de sincronización) enviados como solicitudes de conexión saturan un servidor o cortafuegos.

Tipos de IPS

NIPS - Network-based intrusion prevention system

Un sistema de prevención de intrusiones basado en la red se implementa en línea en la infraestructura de la red y examina todo el tráfico en toda la red.

WIPS - Wireless intrusion prevention system

Un sistema de prevención de intrusiones inalámbrico forma parte de la infraestructura de la red inalámbrica y examina todo el tráfico inalámbrico. Supervisa el espectro de radio para comprobar el acceso no autorizado y toma medidas para encontrarlo. Puede detectar y prevenir amenazas como puntos de acceso comprometidos, falsificación de MAC, ataques de denegación de servicio, configuración incorrecta en los puntos de acceso, honeypot, etc.

HIPS - Host-based intrusion prevention system

Un sistema de prevención de intrusiones basado en el husped reside en los dispositivos finales del cliente, el ordenador o el servidor, y se encarga de monitorear los eventos y archivos que se encuentran en ellos. Los HIPS funcionan mejor en tándem con un NIPS y sirven para bloquear las amenazas que han conseguido pasar el NIPS.

NBA - Network behavior analysis

Un sistema basado en el aná lisis de red forma parte de la infraestructura de la red y examina todo el tráfico en busca de patrones y conductas inusuales en toda la red. Se centra en detectar movimientos y flujos extraños que podrían estar asociados a ataques distribuidos de denegación de servicio (DDoS).

IPS Vs IDS

Los sistemas IPS e IDS pueden proteger cualquier red como módulos de seguridad independientes, o pueden funcionar en tándem simultáneamente para crear un conjunto de seguridad de red mucho más completo. Los IPS e IDS también pueden funcionar conjuntamente con un cortafuegos. Estas combinaciones suelen denominarse cortafuegos de nueva generación o gestión unificada de amenazas - UTM (Unified Threat Management).

Es fundamental entender la diferencia entre IPS/IDS/Firewall. Un cortafuegos bloquea o permite el tráfico, un IPS detecta y bloquea el tráfico y un IDS detecta y da la alarma. La mayoría de las veces, cuando se despliegan, ambas tecnologías se colocan detrás del cortafuegos, que está en la parte perimetral de la red.

Estas capas de sistemas UTM trabajan juntas a la perfección para garantizar que la red esté protegida las 24 horas del día. Si una capa del sistema de seguridad funciona de manera incorrecta o se desconecta, otras capas de seguridad pueden llenar el vacio.

Relación de los distintos tipos de IDS/IPS por ubicación y funcionalidad

Criterios de seguridad para el establecimiento de la ubicación de los IDS/IPS

Las amenazas conocidas por lo general se detectan comparando los patrones de tráfico con los patrones característicos. Las bases de datos que se actualizan con frecuencia contienen numerosas firmas que caracterizan a las amenazas existentes. Los sistemas de IDS/IPS buscan continuamente coincidencias con las firmas conocidas.

Las amenazas desconocidas son patrones maliciosos que nunca se han visto antes (a veces se trata de variaciones evasivas de las amenazas conocidas) y son mucho más difíciles de detectar. Los IDS/IPS usan los análisis conductuales para localizar patrones de tráfico potencialmente anómalos. Se establecen y actualizan modelos de redes “comunes” mediante el uso del aprendizaje automático, la heurística y la AI. Los IDS/IPS comparan continuamente el tráfico real de las redes con estos modelos para reconocer conductas potencialmente inconsistentes que podrían indicar una intrusión.

Recursos

- https://www.incibe.es/protege-tu-empresa/blog/son-y-sirven-los-siem-ids-e-ips

- https://geekflare.com/es/ids-vs-ips-network-security-solutions/

- https://www.slideserve.com/redford/ids-ips-definition-and-classification-powerpoint-ppt-presentation

- https://www.slideshare.net/santoshkhadsare/ids-and-ips

- https://geekflare.com/es/best-ids-and-ips-tools/

- https://www.spiceworks.com/it-security/network-security/articles/ids-vs-ips/

- https://csrc.nist.gov/csrc/media/publications/sp/800-94/rev-1/draft/documents/draft_sp800-94-rev1.pdf